Oke, baiklah tanpa membuang banyak waktu dan sayang sekali jika tidak kita luangkan untuk menulis di tempat-tempat dimana kita sebagai seorang pengabdi kepada teknologi melakukan perbaikan kehidupan berteknologi sehari-harinya. pada kesempatan kali ini saya bermaksud akan membahas tentang transaksi atau proses perdagangan biasa hanya saja media berpindah kekondisi kekinian, kalau bahasa kerennya itu E-Commerce (Electonic Commercial) untuk mendetail tentang saya mengutip beberapa informasi dari berbagai media yang menurut saya relevan dengan yang akan saya sajikan saat tulisan ini dibuat dan insya Allah tanpa mengurangi kebaikan berbaginya mereka akan saya muat keterangan sumber sebagai hak yang mereka harapkan yaitu dicantumkannya mereka kedalam bagian akhir dari tulisan ini.

yah Perdagangan sebenarnya merupakan kegiatan yang dilakukan manusia sejak awal peradabannya. Sejalan dengan perkembangan manusia, cara dan sarana yang digunakan untuk berdagang senantiasa berubah. Bentuk perdagangan terbaru yang kian memudahkan penggunanya kini ialah e-commerce. Makhluk apa sesungguhnya e-commerce itu, bagaimana ia dapat mempermudah penggunanya, serta peran pentingnya akan dibahas dalam tulisan ini.

Pengertian E-Commerce

Electronic Commerce (Perniagaan Elektronik), sebagai bagian dari Electronic Business (bisnis yang dilakukan dengan menggunakan electronic transmission), oleh para ahli dan pelaku bisnis dicoba dirumuskan definisinya. Secara umum e-commerce dapat didefinisikan sebagai segala bentuk transaksi perdagangan/perniagaan barang atau jasa (trade of goods and service) dengan menggunakan media elektronik. Jelas, selain dari yang telah disebutkan di atas, bahwa kegiatan perniagaan tersebut merupakan bagian dari kegiatan bisnis. Kesimpulannya, “e-commerce is a part of e-business”.

Media elektronik yang dibicarakan di dalam tulisan ini untuk sementara hanya difokuskan dalam hal penggunaan media internet. Pasalnya, penggunaan internetlah yang saat ini paling populer digunakan oleh banyak orang, selain merupakan hal yang bisa dikategorikan sebagai hal yang sedang ‘booming’. Perlu digarisbawahi, dengan adanya perkembangan teknologi di masa mendatang, terbuka kemungkinan adanya penggunaan media jaringan lain selain internet dalam e-commerce. Jadi pemikiran kita jangan hanya terpaku pada penggunaan media internet belaka.

Penggunaan internet dipilih oleh kebanyakan orang sekarang ini karena kemudahan-kemudahan yang dimiliki oleh jaringan internet, yaitu:

Internet sebagai jaringan publik yang sangat besar (huge/widespread network), layaknya yang dimiliki suatu jaringan publik elektronik, yaitu murah, cepat dan kemudahan akses.

Menggunakan electronic data sebagai media penyampaian pesan/data sehingga dapat dilakukan pengiriman dan penerimaan informasi secara mudah dan ringkas, baik dalam bentuk data elektronik analog maupun digital.

Dari apa yang telah diuraikan di atas, dengan kata lain; di dalam e-commerce, para pihak yang melakukan kegiatan perdagangan/perniagaan hanya berhubungan melalui suatu jaringan publik (public network) yang dalam perkembangan terakhir menggunakan media internet.

E-commerce adalah kegiatan-kegiatan bisnis yang menyangkut konsumen (consumers), manufaktur (manufactures), service providers dan pedagang perantara (intermediaries) dengan menggunakan jaringan-jaringan komputer (komputer networks) yaitu internet.

Julian Ding dalam bukunya E-commerce: Law & Practice, mengemukakan bahwa e-commerce sebagai suatu konsep yang tidak dapat didefinisikan. E-commerce memiliki arti yang berbeda bagi orang yang berbeda.

Sedangkan Onno W. Purbo dan Aang Wahyudi yang mengutip pendapatnya David Baum, menyebutkan bahwa: “e-commerce is a dynamic set of technologies, aplications, and business procces that link enterprises, consumers, and communities through electronic transaction and the electronic exchange of goods, services, and information”. Bahwa e-commerce merupakan suatu set dinamis teknologi, aplikasi dan proses bisnis yang menghubungkan perusahaan, konsumen dan komunitas melalui transaksi elektronik dan perdagangan barang, pelayanan dan informasi yang dilakukan secara elektronik.

E-commerce digunakan sebagai transaksi bisnis antara perusahaan yang satu dengan perusahaan yang lain, antara perusahaan dengan pelanggan (customer), atau antara perusahaan dengan institusi yang bergerak dalam pelayanan public. Jika diklasifikasikan, sistem e-commerce terbagi menjadi tiga tipe aplikasi, yaitu:

· Electronic Markets (EMs).

EMs adalah sebuah sarana yang menggunakan teknologi informasi dan komunikasi untuk melakukan/menyajikan penawaran dalam sebuah segmen pasar, sehingga pembeli dapat membandingkan berbagai macam harga yang ditawarkan. Dalam pengertian lain, EMs adalah sebuah sistem informasi antar organisasi yang menyediakan fasilitas-fasilitas bagi para penjual dan pembeli untuk bertukar informasi tentang harga dan produk yang ditawarkan. Keuntungan fasilitas EMs bagi pelanggan adalah terlihat lebih nyata dan efisien dalam hal waktu. Sedangkan bagi penjual, ia dapat mendistribusikan informasi mengenai produk dan service yang ditawarkan dengan lebih cepat sehingga dapat menarik pelanggan lebih banyak.

· Electronic Data Interchange (EDI).

EDI adalah sarana untuk mengefisienkan pertukaran data transaksi-transaksi reguler yang berulang dalam jumlah besar antara organisasi-organisasi komersial.

Secara formal EDI didefinisikan oleh International Data Exchange Association (IDEA) sebagai “transfer data terstruktur dengan format standard yang telah disetujui yang dilakukan dari satu sistem komputer ke sistem komputer yang lain dengan menggunakan media elektronik”.

EDI sangat luas penggunaannya, biasanya digunakan oleh kelompok retail yang besar ketika melakukan bisnis dagang dengan para supplier mereka.

EDI memiliki standarisasi pengkodean transaksi perdagangan, sehingga organisasi komersial tersebut dapat berkomunikasi secara langsung dari satu sistem komputer yang satu ke sistem komputer yang lain tanpa memerlukan hardcopy, faktur, serta terhindar dari penundaan, kesalahan yang tidak disengaja dalam penanganan berkas dan intervensi dari manusia.

Keuntungan dalam menggunakan EDI adalah waktu pemesanan yang singkat, mengurangi biaya, mengurangi kesalahan, memperoleh respon yang cepat, pengiriman faktur yang cepat dan akurat serta pembayaran dapat dilakukan secara elektronik.

· Internet Commerce.

Internet commerce adalah penggunaan internet yang berbasis teknologi

informasi dan komunikasi untuk perdagangan. Kegiatan komersial ini seperti iklan dalam penjualan produk dan jasa. Transaksi yang dapat dilakukan di internet antara lain pemesanan/pembelian barang dimana barang akan dikirim melalui pos atau sarana lain setelah uang ditransfer ke rekening penjual.

Penggunaan internet sebagai media pemasaran dan saluran penjualan terbukti mempunyai keuntungan antara lain untuk beberapa produk tertentu lebih sesuai ditawarkan melalui internet; harga lebih murah mengingat membuat situs di internet lebih murah biayanya dibandingkan dengan membuka outlet retail di berbagai tempat; internet merupakan media promosi perusahaan

dan produk yang paling tepat dengan harga yang relatif lebih murah; serta pembelian melalui internet akan diikuti dengan layanan pengantaran barang sampai di tempat pemesan.

Karakteristik E-Commerce.

Berbeda dengan transaksi perdagangan biasa, transaksi e-commerce memiliki beberapa karakteristik yang sangat khusus, yaitu :

Transaksi tanpa batas

Sebelum era internet, batas-batas geografi menjadi penghalang suatu perusahaan atau individu yang ingin go-international. Sehingga, hanya perusahaan atau individu dengan modal besar yang dapat memasarkan produknya ke luar negeri.Dewasa ini dengan internet pengusaha kecil dan menengah dapat memasarkan produknya secara internasional cukup dengan membuat situs web atau dengan memasang iklan di situs-situs internet tanpa batas waktu (24 jam), dan tentu saja pelanggan dari seluruh dunia dapat mengakses situs tersebut dan melakukan transaksi secara on line.

Transaksi anonim

Para penjual dan pembeli dalam transaksi melalui internet tidak harus bertemu muka satu sama lainnya. Penjual tidak memerlukan nama dari pembeli sepanjang mengenai pembayarannya telah diotorisasi oleh penyedia sistem pembayaran yang ditentukan, yang biasanya dengan kartu kredit.

Produk digital dan non digital

Produk-produk digital seperti software komputer, musik dan produk lain yang bersifat digital dapat dipasarkan melalui internet dengan cara mendownload secara elektronik. Dalam perkembangannya obyek yang ditawarkan melalui internet juga meliputi barang-barang kebutuhan hidup lainnya.

Produk barang tak berwujud

Banyak perusahaan yang bergerak di bidang e-commercen dengan menawarkan barang tak berwujud separti data, software dan ide-ide yang dijual melalui internet.

Implementasi e-commerce pada dunia industri yang penerapannya semakin lama semakin luas tidak hanya mengubah suasana kompetisi menjadi semakin dinamis dan global, namun telah membentuk suatu masyarakat tersendiri yang dinamakan Komunitas Bisnis Elektronik (Electronic Business Community). Komunitas ini memanfaatkan cyberspace sebagai tempat bertemu, berkomunikasi, dan berkoordinasi ini secara intens memanfaatkan media dan infrastruktur telekomunikasi dan teknologi informasi dalam menjalankan kegiatannya sehari-hari. Seperti halnya pada masyarakat tradisional, pertemuan antara berbagai pihak dengan beragam kepentingan secara natural telah membentuk sebuah pasar tersendiri tempat bertemunya permintaan (demand) dan penawaran (supply). Transaksi yang terjadi antara demand dan supply dapat dengan mudah dilakukan walaupun yang bersangkutan berada dalam sisi geografis yang berbeda karena kemajuan dan perkembangan teknologi informasi, yang dalam hal ini adalah teknologi e-commerce.

Secara umum e-commerce dapat diklasifasikan menjadi dua jenis yaitu; Business to Business (B2B) dan Business to Consumer (B2C).

Business to Business (B2B) adalah sistem komunikasi bisnis on-line antar pelaku bisnis, sedangkan Business to Consumer (B2C) merupakan mekanisme toko on-line (electronic shopping mall), yaitu transaksi antara e-merchant dengan e-customer

Dalam Business to Business pada umumnya transaksi dilakukan oleh para trading partners yang sudah saling kenal dengan format data yang telah disepakati bersama. Sedangkan dalam Business to Customer sifatnya terbuka untuk publik, sehingga setiap individu dapat mengaksesnya melalui suatu web server. Dalam kajian ini, untuk selanjutnya yang akan dibahas adalah Business to

Customer.

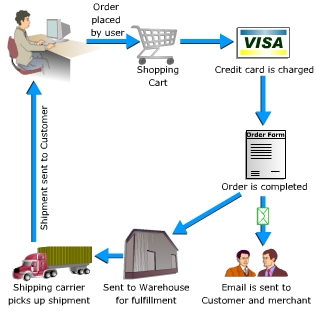

Mekanisme E-Commerce.

Transaksi elektronik antara e-merchant (pihak yang menawarkan barang atau jasa melalui internet) dengan e-customer (pihak yang membeli barang atau jasa melalui internet) yang terjadi di dunia maya atau di internet pada umumnya berlangsung secara paperless transaction, sedangkan dokumen yang digunakan dalam transaksi tersebut bukanlah paper document, melainkan dokumen

elektronik (digital document).

Kontrak on line dalam e-commerce menurut Santiago Cavanillas dan A. Martines Nadal, seperti yang dikutip oleh Arsyad Sanusi memiliki banyak tipe dan variasi yaitu :

Kontrak melalui chatting dan video conference;

Kontrak melalui e-mail;

Kontrak melalui web atau situs.

Chatting dan Video Conference adalah alat komunikasi yang disediakan oleh internet yang biasa digunakan untuk dialog interaktif secara langsung. Dengan chatting seseorang dapat berkomunikasi secara langsung dengan orang lain persis seperti telepon, hanya saja komunikasi lewat chatting ini adalah tulisan atau pernyataan yang terbaca pada komputer masing-masing.

Sesuai dengan namanya, video conference adalah alat untuk berbicara dengan beberapa pihak dengan melihat gambar dan mendengar suara secara langsung pihak yang dihubungi dengan alat ini. Dengan demikian melakukan kontrak dengan menggunakan jasa chatting dan video conference ini dapat dilakukan secara langsung antara beberapa pihak dengan menggunakan sarana komputer atau monitor televisi.

Kontrak melalui e-mail adalah salah satu kontrak on-line yang sangat populer karena pengguna e-mail saat ini sangat banyak dan mendunia dengan biaya yang sangat murah dan waktu yang efisien. Untuk memperoleh alamat e-mail dapat dilakukan dengan cara mendaftarkan diri kepada penyedia layanan e-mail gratis atau dengan mendaftarkan diri sebagai subscriber pada server atau ISP tertentu. Kontrak e-mail dapat berupa penawaran yang dikirimkan kepada seseorang atau

kepada banyak orang yang tergabung dalam sebuah mailing list, serta penerimaan dan pemberitahuan penerimaan yang seluruhnya dikirimkan melalui e-mail.

Di samping itu kontrak e-mail dapat dilakukan dengan penawaran barangnya diberikan melalui situs web yang memposting penawarannya, sedangkan penerimaannya dilakukan melalui e-mail.

Kontrak melalui web dapat dilakukan dengan cara situs web seorang supplier (baik yang berlokasi di server supplier maupun diletakkan pada server pihak ketiga) memiliki diskripsi produk atau jasa dan satu seri halaman yang bersifat self-contraction, yaitu dapat digunakan untuk membuat kontrak sendiri, yang memungkinkan pengunjung web untuk memesan produk atau jasa tersebut.

Para konsumen harus menyediakan informasi personal dan harus menyertakan nomor kartu kredit.

Selanjutnya, mekanismenya adalah sebagai berikut:

- untuk produk on line yang berupa software, pembeli diizinkan untuk men-download-nya;

- untuk produk yang berwujud fisik, pengiriman barang dilakukan sampai di rumah konsumen;

- untuk pembelian jasa, supplier menyediakan untuk melayani konsumen sesuai dengan waktu dan tempat yang telah ditentukan dalam perjanjian.

Mekanisme transaksi elektronik dengan e-commerce dimulai dengan adanya penawaran suatu produk tertentu oleh penjual (misalnya bertempat kedudukan di USA) di suatu website melalui server yang berada di Indonesia (misalnya detik.com). Apabila konsumen Indonesia melakukan pembelian, maka konsumen tersebut akan mengisi order mail yang telah disediakan oleh pihak penjual.

Aspek Keamanan

Aspek keamanan biasanya seringkali ditinjau dari tiga hal, yaitu Confidentiality, Integrity, dan Availability. Biasanya ketiga aspek ini sering disingkat menjadi CIA. Namun dalam makalah ini diusulkan aspek lain yaitu aspek non-repudiation yang dipelukan untuk transaksi elektronik. Penjabaran dari masing-masing aspek tersebut akan dibahas secara singkat pada bagian ini1.

Confidentiality

Confidentiality merupakan aspek yang menjamin kerahasiaan data atau informasi. Sistem yang digunakan untuk mengimplementasikan e-procurement harus dapat menjamin kerahasiaan data yang dikirim, diterima dan disimpan. Bocornya informasi dapat berakibat batalnya proses pengadaan.

Kerahasiaan ini dapat diimplementasikan dengan berbagai cara, seperti misalnya menggunakan teknologi kriptografi dengan melakukan proses enkripsi (penyandian, pengkodean) pada transmisi data, pengolahan data (aplikasi dan database), dan penyimpanan data (storage). Teknologi kriptografi dapat mempersulit pembacaan data tersebut bagi pihak yang tidak berhak.

Seringkali perancang dan implementor dari sistem informasi atau sistem transaksi elektronik lalai dalam menerapkan pengamanan. Umumnya pengamanan ini baru diperhatikan pada tahap akhir saja sehingga pengamanan lebih sulit diintegrasikan dengan sistem yang ada. Penambahan pada tahap akhir ini menyebabkan sistem menjadi tambal sulam. Akibat lain dari hal ini adalah adanya biaya yang lebih mahal daripada jika pengamanan sudah dipikirkan dan diimplementasikan sejak awal.

Akses terhadap informasi juga harus dilakukan dengan melalui mekanisme otorisasi (authorization) yang ketat. Tingkat keamanan dari mekanisme otorisasi bergantung kepada tingkat kerahasiaan data yang diinginkan.

Integrity

Integrity merupakan aspek yang menjamin bahwa data tidak boleh berubah tanpa ijin pihak yang berwenang (authorized). Untuk aplikasi e-procurement, aspek integrity ini sangat penting. Data yang telah dikirimkan tidak dapat diubah oleh pihak yang berwenang. Pelanggaran terhadap hal ini akan berakibat tidak berfungsinya sistem e-procurement.

Secara teknis ada banyak cara untuk menjamin aspek integrity ini, seperi misalnya dengan menggunakan messange authentication code, hash function, digital signature.

Availability

Availability merupakan aspek yang menjamin bahwa data tersedia ketika dibutuhkan. Dapat dibayangkan efek yang terjadi ketika proses penawaran sedang dilangsungkan ternyata sistem tidak dapat diakses sehingga penawaran tidak dapat diterima. Ada kemungkinan pihak-pihak yang dirugikan karena tidak dapat mengirimkan penawaran, misalnya.

Hilangnya layanan dapat disebabkan oleh berbagai hal, mulai dari benca alam (kebakaran, banjir, gempa bumi), ke kesalahan sistem (server rusak, disk rusak, jaringan putus), sampai ke upaya pengrusakan yang dilakukan secara sadar (attack). Pengamanan terhadap ancaman ini dapat dilakukan dengan menggunakan sistem backup dan menyediakan disaster recovery center (DRC) yang dilengkapi dengan panduan untuk melakukan pemulihan (disaster recovery plan).

Non-repudiation

Non-repudiation merupakan aspek yang sangat penting dalam transaksi elektronik. Aspek ini seringkali dilupakan. Aspek non-repudiation menjamin bahwa pelaku transaksi tidak dapat mengelak atau menyangkal telah melakukan transaksi.

Dalam sistem transaksi konvensional, aspek non-repudiation ini diimplementasikan dengan menggunakan tanda tangan. Dalam transaksi elektronik, aspek non-repudiation dijamin dengan penggunaan tanda tangan digital (digital signature), penyediaan audit trail (log), dan pembuatan sistem dapat diperiksa dengan mudah (auditable). Implementasi mengenai hal ini sudah tersedia, hanya perlu diaktifkan dan diakui saja. Dalam rancangan Cyberlaw Indonesia – yang dikenal dengan nama RUU Informasi dan Transaksi Elektronik – tanda tangan digital diakui sama sahnya dengan tanda tangan konvensional.

Standar Pengamanan

Dalam upaya untuk memenuhi aspek-aspek tersebut di atas, sistem perlu dirancang dan diimplementasikan sesuai dengan standar yang berlaku. Ada beberapa standar yang dapat diikuti, mulai dari standar yang sifatnya formal (seperti ISO 17799) sampai ke standar yang sifatnya lebih praktis dan operasional (yang sering disebut best practice).

Evaluasi Secara Berkala

Untuk membuktikan aspek-aspek tersebut sistem informasi perlu diuji secara berkala. Pengujian atau evaluasi ini sering disebut dengan istilah audit, akan tetapi bukan audit keuangan. Untuk menghindari kerancuan ini biasanya sering digunakan istilah assesement.

Evaluasi secara berkala bisa dilakukan dalam level yang berbeda, yaitu dari level management (non-teknis) dan level teknis. Masing-masing level ini dapat dilakukan dengan menggunakan metodologi yang sudah baku. Evaluasi untuk lebel non-teknis biasanya dilakukan dengan menggunakan metoda evaluasi dokumen. Metoda ini yang banyak dilakukan oleh auditor Indonesia. Namun, metoda ini belum cukup. Dia harus dilengkapi dengan evaluasi yang levelnya teknis sebab seringkali kecukupan dokumen belum dapat memberikan perlindungan. Sebagai contoh, seringkali auditor hanya mencatat bahwa sistem memiliki firewall sebagai pelindung jaringan. Akan tetapi jarang yang melakukan evaluasi teknis sampai menguji konfigurasi dan kemampuan firewall tersebut.

Untuk level teknis, ada metodologi dalam bentuk checklist seperti yang telah kami kembangkan di INDOCISC2 dengan menggunakan basis Open-Source Security Testing Methodology (OSSTM)3. Sayangnya di Indonesia tidak banyak yang dapat melakukan evaluasi secara teknis ini sehingga cukup puas dengan evaluasi tingkat high-level saja. Sekali lagi, evaluasi secara teknis harus dilakukan untuk membuat evaluasi menyeluruh.

Masalah Pengamanan Sistem

Salah satu kunci keberhasilan pengaman sistem informasi adalah adanya visi dan komitmen dari pimpinan puncak. Upaya atau inisiatif pengamanan akan percuma tanpa hal ini.

Ketidak-adaan komitmen dari puncak pimpinan berdampak kepada investasi pengamanan data. Pengamanan data tidak dapat tumbuh demikian saja tanpa adanya usaha dan biaya. Sebagai contoh, untuk mengamankan hotel, setiap pintu kamar perlu dilengkapi dengan kunci. Adalah tidak mungkin menganggap bahwa setiap tamu taat kepada aturan bahwa mereka hanya boleh mengakses kamar mereka sendiri. Pemasangan kunci pintu membutuhkan biaya yang tidak sedikit, terlebih lagi jika menggunakan kunci yang canggih. Pengamanan data elektronik juga membutuhkan investmen. Dia tidak dapat timbul demikian saja. Tanpa investasi akan sia-sia upaya pengamanan data. Sayangnya hal ini sering diabaikan karena tidak adanya komitmen dari pimpinan puncak.

Jika komitmen dari pucuk pimpinan sudah ada, masih ada banyak lagi masalah pengamanan sistem informasi. Masalah tersebut adalah (1) kesalahan desain, (2) kesalahan implementasi, (3) kesalahan konfigurasi, dan (4) kesalahan operasional.

Kesalahan desain terjadi pada tahap desain dimana keamanan seringkali diabaikan atau dipikirkan belakangan (after thought). Sebagai contoh ada sebuah sistem informasi yang menganggap bahwa sistem operasi akan aman dan juga jaringan akan aman sehingga tidak ada desain untuk pengamanan data, misalnya dengan menggunakan enkripsi. Kami menemukan beberapa sistem seperti ini. Akibatnya ketika sistem operasi dari komputer atau server yang bersangkutan berhasil dijebol, data dapat diakses oleh pihak yang tidak berwenang. Demikian pula ketika jaringan yang digunakan untuk pengiriman data berhasil diakses oleh pihak yang tidak berwenang, maka data akan kelihatan dengan mudah.

Kesalahan implementasi terjadi pada saat desain diimplementasikan menjadi sebuah aplikasi atau sistem. Sistem informasi diimplementasikan dengan menggunakan software. Sayangnya para pengembang software seringkali tidak memiliki pengetahuan mengenai keamanan sehingga aplikasi yang dikembangkan memiliki banyak lubang keamanan yang dapat dieksploitasi4.

Kesalahan konfigurasi terjadi pada tahap operasional. Sistem yang digunakan biasanya harus dikonfigurasi sesuai dengan kebijakan perusahaan. Sebagai contoh, pemilik sistem membuat kebijakan bahwa yang dapat melihat dokumen-dokumen tertentu adalah sebuah unit tertentu. Namun ternyata konfigurasi dari sistem memperkenankan siapa saja mengakses dokumen tersebut. Selain salah konfigurasi, ada juga permsalahan yang disebabkan karena ketidak-jelasan atau ketidak-adaan kebijakan (policy) dari pemilik sistem sehingga menyulitkan bagi pengelola untuk melakukan pembatasan.

Kesalahan penggunaan terjadi pada tahap operasional juga. Kadang-kadang karena sistem terlalu kompleks sementara sumber daya yang disediakan sangat terbatas maka dimungkinkan adanya kesalahan dalam penggunaan. Sebagai contoh, sistem yang seharusnya tidak digunakan untuk melakukan transaksi utama (misalnya sistem untuk pengembangan atau development) karena satu dan lain hal digunakan untuk production. Hal ini menyebabkan tidak adanya pengamanan yang sesungguhnya. Selain itu ketidak-tersediaan kebijakan juga menyebabkan sistem digunakan untuk keperluan lain. Sebagai contoh, sistem email di kantor digunakan untuk keperluan pribadi.

Kesalahan-kesalahan di atas dapat menimbulkan celah lubang keamanan. Celah ini belum tentu menimbulkan masalah, sebab bisa saja memang celah ada akan tetapi tidak terjadi eksploitasi. Namun celah ini merupakan sebuah resiko yang harus dikendalikan dalam sebuah manajemen keamanan.

Manajemen Keamanan Transaksi Elektronik

Jika melihat masalah-masalah keamanan seperti diutarakan di atas, mungkin kita akan merasa takut untuk menjalankan transaksi elektronik. Sebetulnya masalah keamanan di dunia maya (cyberspace) memiliki prinsip yang sama dengan masalah keamanan di dunia nyata. Masalah keamanan ini dapat kita minimisasi sehingga e-procurement dapat diterima seperti halnya procurement konvensional.

Prinsip dasar dari penanganan atau management keamanan transaksi elektronik adalah meminimalkan dua hal:

- meminimalkan potensi (probabilitas) terjadinya masalah yang ditimbulkan oleh keamanan;

- meminimalkan dampak yang terjadi jika masalah tersebut terjadi

Hal yang pertama terkait dengan masalah pencegahan atau preventif. Sementara itu hal yang kedua terkait dengan bagaimana menangani masalah jika terjadi.

Untuk meminimalkan potensi terjadinya masalah dapat dilakukan sebuah security audit dan peningkatan pengamanan. Sebagai contoh, untuk meminimalkan potensi masalah keamanan dari sisi jaringan, dipasang sebuah firewall. Lubang-lubang keamanan yang ditemukan dari proses audit kemudian ditutup.

Sementara untuk meminimalkan dampak dapat dilakukan kajian sebagai bagian dari business impact analysis dan kemudian mengimplementasikan langkah-langkah untuk meminimalkan dampak. Sebagai contoh, apa akibatnya jika server yang digunakan untuk transaksi e-procurement tidak dapat diakses (rusak, terputus)? Berapa biaya yang hilang dari ketidak-tersediaan layanan tersebut? Hal ini dapat dikonversikan ke dalam bentuk finansial. Untuk meminimalkan dampak misalnya dapat diimplementasikan sistem ganda (redundant) dan disaster recovery.

1 Pembahasan tentang hal ini secara lengkap dapat dilihat dari buku Budi Rahardjo, “Keamanan Sistem Informasi Berbasis Internet,” (INDO CISC) yang dapat diperoleh secara gratis dari http://budi.insan.co.id/books/handbook.pdf atau jika berada pada jaringan ITB dapat diperoleh dari http://budi.paume.itb.ac.id/books/handbook.pdf

2 Budi Rahardjo, Andika Triwidada, dan Maman Sutarman, "Security Evaluation Checklist." Proceedings of INA-CISC 2005: Indonesia Cryptology and Information Security Conference. March 30-31, 2005, pp. 135-138.

3 Peter Herzog, “Open-Source Security Testing Methodology Manual,” version 2.1, 2003. Available at http://www.osstmm.org.

4 Greg Hoglund dan Gary McGraw, “Exploiting Software: How To Break Code,” Addison Wesley, 2004.

dan Sonni S Purbo

Andri Nur

Andri Nur

Posted in:

Posted in:

2 komentar:

Tks kawan

Coba lihat juga nih Kriteria Lembaga Pinjaman Online

Posting Komentar